一、Mirai:互联网帝国的衰落,物联网帝国的兴起

Mirai僵尸网络的出现已经有多年的历史了, 它是基于一个被浪漫地命名为Mirai(从日语翻译而来, 意为”未来”)的恶意软件。Mirai僵尸网络出现以后不断发展壮大,并随时待命。随着物联网的兴起,为Mirai的发展注入了新的活力。Mirai内置了超过60组常用密码并可以对全网进行扫描,一旦检测到开放的设备将使用内置密码尝试登录。从未考虑过安全性并且没有安装反病毒软件的物联网设备突然开始被大规模感染。被感染的设备会在物联网上跟踪同类的其他设备, 并立即进行感染。自Mirai面世后被控制的“物联鸡”数量呈指数型高速增长,这也是黑客可以发起如此规模DDoS的原因之一。

然后终于有一天,2016年10月21日,这个庞大僵尸网络的“君主”决定测试一下Mirai僵尸网络的能力, 调动数百万台数字录像机、路由器、IP摄像机和其他”智能”设备向DNS服务提供商Dyn发送海量请求。Dyn根本无法承受如此大规模的DDoS攻击。DNS以及依赖DNS的服务随即变得不可用:PayPal、Twitter、Netflix、Spotify、PlayStation在线服务以及美国其他许多服务都受到影响。据了解,在这场被称为“美国东海岸断网”事件中,仅DYN一家公司的直接损失就超过了 1.1 亿美元,事件的整体损失不可估量。Mirai一战成名!Dyn最终恢复了正常运转, 但是Mirai攻击的规模让全世界寝食难安, 迫使大家思考”智能”设备的安全性——正是它敲响了智能设备安全性的警钟,标志着互联网帝国的衰落,和物联网帝国的兴起。

二、打开潘多拉魔盒

2016年10 月,Mirai的开发者突然不卖 Mirai 还直接将其代码开源,此后搜寻物联鸡成为众多攻击者的主要任务。攻击者根据 Mirai 源代码定制自己所需的版本然后发动攻击, 在全球范围疯狂感染各种摄像机等物联网设备。这些物联网设备肉鸡组成的庞大僵尸网络在全球攻城略地, 对于本身带宽较小的国家来说完全无法应对攻击。例如在“美东断网事件”两周后有攻击者利用 Mirai 感染的肉鸡,向非洲网络较差的国家利比里亚发动 DDoS 攻击。这次攻击事件的攻击峰值流量大约在 500Gbps,但利比里亚全国网络出口带宽就小因此整个国家被攻击下线。

病毒开发者抓了也无法关闭这个魔盒:

现在几乎每时每刻都有基于 Mirai 病毒的变种在疯狂扫描着,如果设备没有更改密码或存在漏洞那么就会感染。例如2017年 11 月下旬有攻击者制作 Mirai 的变种攻击存在漏洞的华为路由器,大约有 9 万台华为路由器遭到病毒感染。虽然华为早已发布新版固件修复路由器中的漏洞,但正如 WannaCry 勒索事件那样很多用户并没有安装补丁。同样的现在有很多物联网设备存在漏洞, 但比漏洞更可怕的是很多普通用户并不知道需要或者怎么修改密码。所以 Mirai 源代码发布后针对物联网设备的攻击就不会停歇了,即使在背后开发者被抓了以后也无法消除病毒。

三、Mirai变种僵尸网络来袭

自从2017年Mirai制造者被捕后,Mirai曾一度销声匿迹,不过近期又有抬头的新迹象,那就是网上再次出现了Mirai的新变种。

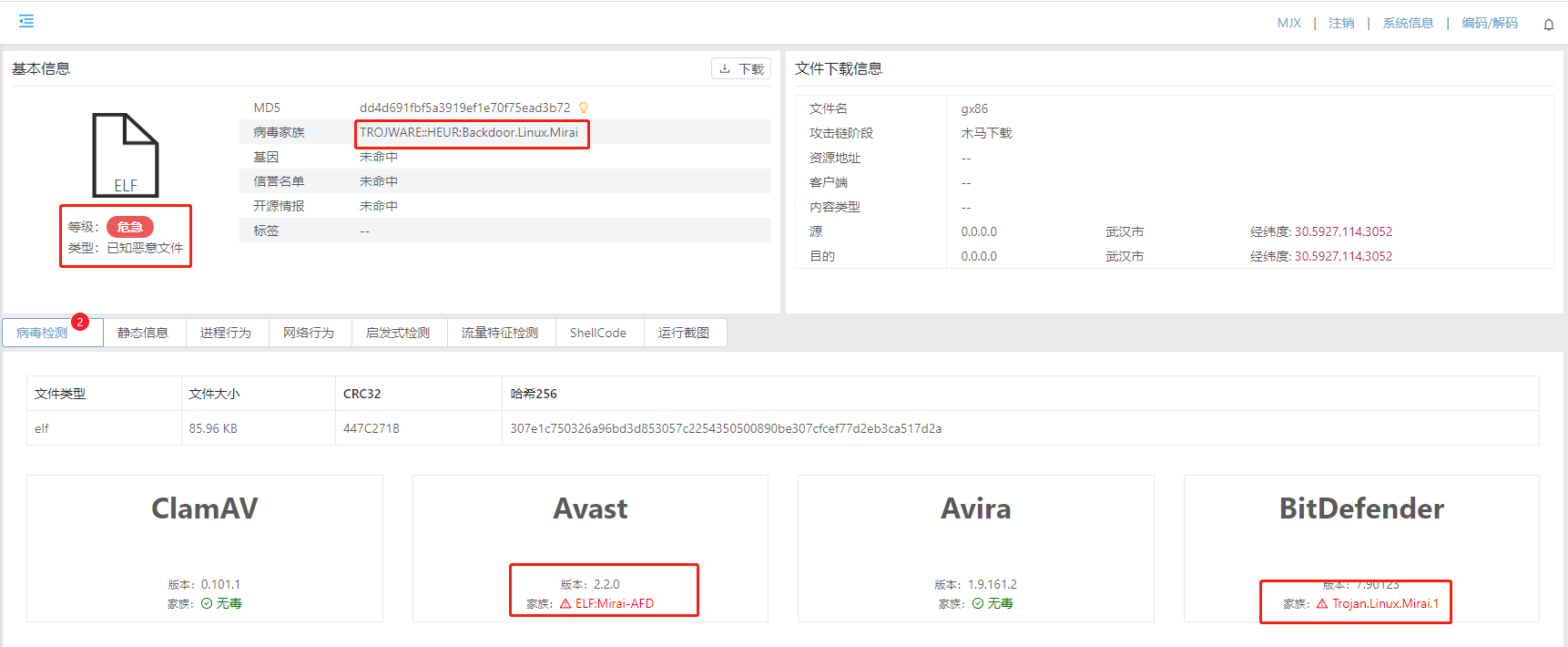

近日,武汉明嘉信“阿努纳奇”安全实验室团队监测到“Mirai Bot”的威胁预警。

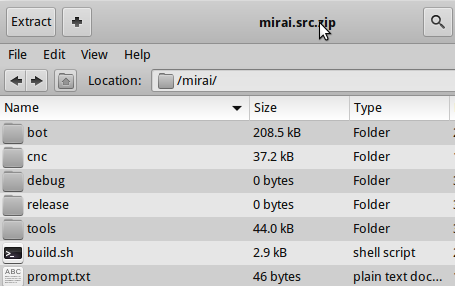

一般变种的出现,基本上都是在源代码的基础上重新修改编译而成,我们沿着这个判断,在网上找到Mirai的源码。

Mirai的源代码

研究Mirai源码,主要包含loader、payload(bot)、cnc和tools四部分内容。

loader/src 将payload上传到受感染的设备

mirai/bot 在受感染设备上运行的恶意payload

mirai/cnc 恶意者进行控制和管理的接口

mirai/tools 提供的一些工具

其中,cnc部分是Go语言编写的,余下都由C语言编码完成。payload是在受害者设备上直接运行的那部分恶意代码,而loader的作用就是将其drop到这些设备上,比如宏病毒、js下载者等都属于loader的范畴。

在该Mirai变种僵尸网络V1至V4版本的变化中,传播模式里彻底剔除了漏洞传播模块,并且弱口令列表有多个版本,可以推测僵尸网络制造者认为口令爆破效果更好,从而更加青睐这种传播方式。当前传播方式当前主要为Telnet口令爆破,历史上曾利用Nday漏洞进行传播。

相关IOC

样本MD5:

79b5152e07ac9f67f337553afd8fdf49

73963353779b44bce2891d11e66d0e91

4cb48ee8d5e948cfe90eb1a9a3b5111f

17659ffa9ba80830b2ec6a7e1601fd38

0c05bcb28832937369e39ee113a6be81

c6ad4c67d5b8c4b2730a187161008da3

70efbb538061fbc2c399f2437a6e0e06

ba8ccfb46737d33e3eceec65d5ea17dd

5704172e740810bd7a808d17a62a2b63

1b469287783dc5f83222c515576653f5

4c160ae988d2489b9f1c27914c1657bf

9ee59e00d14bf71c0e2f1e09c9469dd6

d9e9923f705b6a3bce4bf4ddbb9ab2ec

a9f1e01e6793af26162bfe13f134a285

41dc20f7d94d11d8fceb524ff6b2391f

四、防范建议

请广大用户强化风险意识,加强安全防范,避免不必要的经济损失,主要建议包括:

- 向明嘉信申请高级威胁检测服务*(服务热线:400-806-6651)

- 及时修复相关系统漏洞。

- 不使用弱密码或默认密码,定期更换密码。

- 当发现主机感染僵尸木马程序后,立即核实主机受控情况和入侵途径,并对受害主机进行清理。

湖北等级保护测评,湖北等保测评,湖北省公安厅推荐资质测评机构|武汉明嘉信技术有限公司,数据安全,安全运营

湖北等级保护测评,湖北等保测评,湖北省公安厅推荐资质测评机构|武汉明嘉信技术有限公司,数据安全,安全运营